生成AI×iPaaSで業務自動化を本番運用へ|ユースケースと導入・運用設計の勘所

生成AIを業務に落とす際、チャットからの利用だけでは「システム連携」「監査」「権限」「運用」が壁になります。そこで有効なのが、iPaaS(Integration Platform as a Service:SaaSや社内システムを連携する基盤)を中心としたワークフローと組み合わせた業務自動化です。

この記事では、情報システムに生成AIを導入判断・稟議・設計に進めるために、次の判断材料を整理します。

- 生成AI×iPaaSで効果が出やすい典型ユースケース(社内問い合わせ/営業/経理)

- PoC(概念実証)〜本番化の導入手順と、成功条件(評価指標・運用設計)

- セキュリティ/ガバナンス(データ持ち出し、権限、ログ、幻覚対策)で落とし穴になりやすい点

向いているのは「複数SaaS・複数部門にまたがる業務」「手作業が多く、標準化余地がある業務」「監査・統制を前提に段階導入したい企業」です。逆に、ログが取れない・権限分離ができない構成しか取れない場合は慎重に検討が必要です。

目次

なぜ“生成AIだけ”では業務自動化が止まるのか

現場が生成AIを使い始めると、早期に次の課題が顕在化します。

- 業務システムに反映できない:回答や下書きが生成できても、チケット起票・CRM更新・会計処理などは結局手作業でコピペ

- 監査と再現性が弱い:誰が何を参照し、何を出力し、どの承認で実行されたかが追えない

- 権限の扱いが危うい:APIキーや従業員個人のアカウントで連携を作ると統制が崩れる

- 例外処理が設計されない:失敗時のリトライ、DLQ(Dead Letter Queue:失敗イベントの隔離先)、手戻り導線がない

生成AIは「判断・要約・分類・文書生成」が得意ですが、業務の実行(システム更新、承認、通知、記録、証跡)は周辺設計が必要です。ここをiPaaSで補うと、実運用に耐える自動化へ近づきます。

解決アプローチ全体像:生成AI×iPaaS×MCPで“安全に動かす”

構成の考え方はシンプルです。「AIが考える」「iPaaSがつなぐ」「統制で縛る」を分離します。

- 生成AI:問い合わせ分類、返信案生成、要約、勘定科目推定など

- RAG(Retrieval-Augmented Generation:社内ナレッジ検索で根拠を添える方式):社内規程・FAQ・手順書を参照して回答精度と根拠提示を改善

- iPaaS:連携(API/ファイル/イベント)、ワークフロー、監視、リトライ、承認ステップ、データ変換

- MCPサーバ(Model Context Protocol Server:AIが呼び出すツール群を管理する中継):AIから業務システムなどを操作する“ツール実行”に権限境界と監査を持たせたいときに検討

重要なのは、生成AIが直接社内システムを操作するのではなく、iPaaS側に「実行」「承認」「ログ」「例外処理」を寄せることです。AIは“提案”に寄せ、実行は統制された経路に限定すると、安全性と稟議の通しやすさが上がります。

典型ユースケース①:社内問い合わせ(IT/人事/総務)を一次対応〜チケット起票まで自動化

社内問い合わせは「件数が多い」「パターン化できる」「SLAが効く」ため、生成AI×iPaaSの効果が出やすい領域です。

例:ITヘルプデスク

- 入力:Teams/Slack/フォームの問い合わせ

- 生成AI:意図分類(アカウント/端末/ネットワーク等)、必要情報の不足指摘、回答案生成、緊急度推定

- RAG:社内手順書、既知障害、申請フロー、FAQを参照して根拠URLを添付

- iPaaS:入力を生成AIへ連携する(Service Desk/ITSMへチケット起票、カテゴリ設定、担当割当)、必要なら上長承認、ユーザーへ返信まで自動化

運用で効くポイント

- 一次対応率(AI返信でクローズできた割合)と再問い合わせ率をKPI化

- 回答には根拠(参照文書・手順リンク)を添付し、ハルシネーション(もっともらしい誤情報)を抑制

- 「実行が伴う操作」(パスワードリセット、権限付与等)は承認ステップや条件分岐で制御

典型ユースケース②:営業(リード対応・提案準備・CRM更新)を“抜け漏れなく”回す

営業は属人化しやすく、入力作業が多い一方で、誤った更新はリスクになります。生成AI×iPaaSでは「下書き生成」と「システム反映の半自動化(人の目で確認する)」が現実的です。

例:問い合わせ→商談化の初動

- 入力:Web問い合わせ、メール、イベント名刺データ

- 生成AI:会社情報の要約、課題仮説、初回返信メール案、ヒアリング項目案の生成

- iPaaS:CRMにリード登録、重複チェック、担当者割当、タスク作成、返信テンプレの差し込み、送信ログ保存

注意点

- 顧客情報は個人情報を含み得るため、データ分類と送信範囲(プロンプトに入れる項目)を定義

- CRM更新はAIの自動実行を避け、まずは「更新案→人が承認→iPaaSが反映」にする

- メール送信は誤送信対策(宛先制限、ドメイン制御、DLP:Data Loss Prevention)を前提に設計

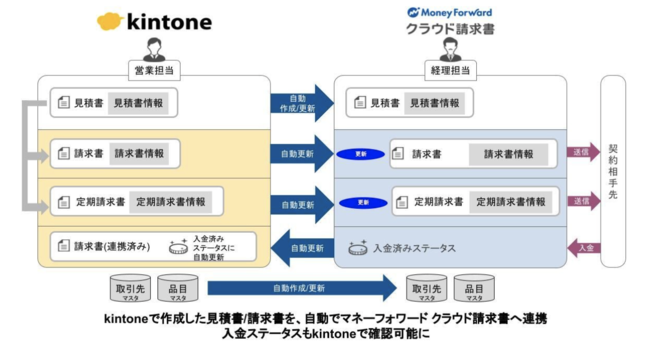

典型ユースケース③:経理(請求処理・仕訳・証憑確認)を“例外に強く”自動化

経理はルールが明確な一方、例外が必ず発生します。生成AIは「読み取り・分類・確認観点の提示」に強く、iPaaSは「承認・証跡・基幹連携」に強みがあります。

例:請求書処理の前段

- 入力:請求書PDF、メール添付、取引先ポータル

- 生成AI:摘要の正規化、勘定科目候補・税区分候補の提示、例外の理由説明、確認事項の抽出

- iPaaS:ワークフロー申請、承認ルート分岐、会計/ERPへの連携、証憑保管、監査ログ集約

設計の勘所

- 「自動仕訳」は段階導入(最初は候補提示)にして、差戻しフローと根拠ログを整える

- 税務・会計判断は社内規程が前提。RAGで社内ルールを根拠化し、監査対応を意識

- 証憑・取引先情報は機密度が高い。保存先、暗号化、アクセス権(RBAC:Role-Based Access Control)を明確化

セキュリティ/ガバナンス設計の要点

生成AIの業務利用は「便利そう」だけでは稟議が通りません。最低限、以下を設計として提示できる状態にします(執筆時点の一般的論点であり、最終判断は社内規程・法務/セキュリティ部門の確認が前提です)。

- データ分類:機密/個人情報/社外秘/公開など。プロンプトへ投入可否を規定

- 送信・保存・学習の扱い:外部APIへ送るデータ、ログに残るデータ、モデル学習に使われるか(契約/設定で確認)

- 認証・権限:SSO(Single Sign-On)、MFA(多要素認証)、RBAC、SCIM(ユーザー自動プロビジョニング)で棚卸可能に

- 監査ログ:誰が、どのデータを参照し、何を実行したか。iPaaS側で相関IDを持つと追跡しやすい

- 秘密情報管理:APIトークンや接続情報はSecrets Manager等で管理し、個人管理を禁止

- プロンプト/ツール実行の制御:AIが勝手に外部送信・削除更新しないよう、許可された操作だけに限定

- ネットワーク/データ越境:経路制御、リージョン、委託先管理

MCPサーバを使う場合は特に、「AIが呼べるツールの範囲」が権限境界になります。接続先ごとの認可スコープ、監査、運用者の責任分界を明確にしてください。

要件が曖昧な段階でも、ここを整理できるとPoCが速く進みます。セキュリティ要件を踏まえた構成案づくりから相談したい場合は、PoC設計の壁打ちとしてお問い合わせいただけます。

PoC→本番化の導入手順(評価指標・運用を先に決める)

「PoCは動いたが、本番で止まる」を避けるには、PoCの目的を“技術検証”ではなく“運用可能性の検証”まで含めるのが重要です。

- 対象業務の選定:件数、標準化度、例外の種類、関係システム数でスコアリング

- 成功条件(KPI)定義:一次対応率、処理時間、エラー率、差戻し率、運用工数、監査ログ充足

- アーキ案:RAG有無、連携方式(API/ファイル/イベント)、環境分離(開発/本番)

- セキュリティ設計:データ投入ルール、SSO/MFA、権限、ログ、DLP、委託先管理

- PoC実装:まずは「提案→人が承認→iPaaS実行」の半自動から

- 評価:品質(正確性/根拠提示/再現性)、速度、コスト(推論回数・実行回数)、運用負荷

- 本番化設計:監視/アラート、リトライ、DLQ、変更管理、権限棚卸、ログ保管、インシデント対応

コストは金額断定ではなく、TCOの項目に分解して稟議資料に落とすと通りやすくなります。

- 生成AI:モデル利用料(トークン/リクエスト)、RAGの検索基盤、評価/チューニング工数

- iPaaS:ライセンス(コネクタ/実行回数/環境数)、監視、ログ保管、開発・保守工数

- 共通:ID連携、監査対応、運用体制

失敗パターンとチェックリスト

よくある失敗

- AIの正答率だけ見てPoCを終える→本番でログ/権限/例外処理が足りず止まる

- プロンプトに機密を入れすぎる→データ持ち出し懸念でセキュリティ審査が通らない

- 直結連携(AI→基幹更新)→誤更新時の影響が大きく、運用設計が破綻

- 連携先の変更に弱い→APIスキーマ変更・コネクタ更新で保守が回らない

導入判断チェックリスト

- 対象業務は件数・標準化・例外の種類が把握できている

- データ分類が定義され、プロンプト投入ルールがある

- SSO/MFA/RBAC/SCIMの方針があり、権限棚卸が可能

- 監査ログ(入力・参照・出力・実行・承認)が追跡できる設計

- ハルシネーション対策(根拠提示、検証プロセス、人の最終責任)がある

- iPaaSのエラーハンドリング(リトライ、DLQ、手戻り)が定義されている

- 環境分離(開発/本番)と変更管理(承認、リリース手順)がある

- 運用(監視/アラート、インシデント対応、ログ保管、モデル更新方針)のRACI(役割分担)が決まっている

生成AI×iPaaSは、ユースケース選定と運用設計まで含めて初めて“業務自動化”になります。最初から全社展開を狙わず、監査と権限が担保できる範囲で小さく始め、再現性のあるKPIで拡張するのが現実的です。

まとめ

生成AIは単体では「考える」ことはできても、業務実行に必要な連携・監査・権限・運用までは担えません。生成AIに判断や提案を任せ、実行・承認・ログ・例外処理をiPaaSに集約することで、社内ルールで求められる統制を保ったまま業務自動化を本番運用へ進められます。

PoCでは精度だけでなく、運用KPI・セキュリティ・例外対応まで含めて検証し、「提案 → 人の確認 → 統制された実行」から小さく始めることが重要です。

生成AI×iPaaSは、正しいユースケース選定と運用設計があれば、“使われ続ける業務自動化”を実現する現実的な選択肢となるでしょう。

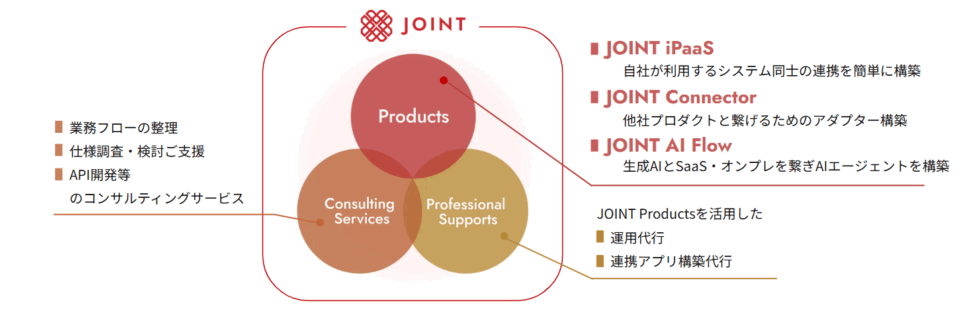

SaaS連携基盤なら「JOINT」にお任せください

ストラテジットは 「AIとSaaSの力をすべての企業に」 をミッションに、連携ツールであり連携基盤でもあるJOINT シリーズを展開しています。

まずは “どんな連携が可能か知りたい” という段階でも、お気軽にご相談ください。

- SaaSベンダー向けiPaaS「JOINT iPaaS for SaaS」

SaaSベンダーが自社製品に連携機能を簡単に組み込めるEmbedded iPaaS - SaaS利用者向けiPaaS「JOINT iPaaS for Biz」

SaaS利用企業向けのデータ連携・業務自動化ソリューション - 生成AI連携基盤「JOINT AI Flow」

AIが必要なデータを探し出し、業務フローに沿ってつなげる新しいAI連携サービス

これらのソリューションを通じて、ベンダー・利用企業双方に「つながる価値」を提供します。

自社SaaSの満足度を上げたいSaaSベンダー様、まずは話だけでも聞いてみたいといった企業様は、ストラテジットが提供する 『JOINT』プロダクトを是非ご検討ください。