生成AIの「Agent Skills」とは|タスク・プロンプト・コネクタで理解

生成AIの業務活用でよく出てくる「Agent Skills(スキル)」は、単なる“能力”ではなく、AIが業務タスクを実行するために必要な手順・ルール(ナレッジ)・接続(コネクタ)をひとまとめにした実装単位として理解すると判断が速くなります。

この記事では、自社で生成AIの導入判断に必要な材料として、次の3点を押さえます。

- Agent Skillsとは何か:タスク分解・プロンプト・ツール実行(コネクタ)の関係

- ガバナンス/セキュリティ:権限、監査ログ、データ持ち出し、誤操作の制御

- PoC〜本番の進め方:テスト設計、評価指標、運用(変更管理・監視)

目次

- 1 背景:なぜ今「Agent Skills」が重要なのか

- 2 結論:Agent Skillsとは「AIが業務を実行するためのパッケージ」

- 3 全体像:タスク→スキル→プロンプト→コネクタのつながり

- 4 適用範囲:Agent Skillsで「できること/できないこと」

- 5 セキュリティとガバナンス:Agent Skills導入で必ず見るべき統制ポイント

- 6 テストと評価:スキルは「作って終わり」にできない

- 7 導入ステップ:PoC→本番で失敗しない進め方

- 8 よくある失敗パターンと回避策

- 9 判断のためのチェックリスト

- 10 まとめ:Agent Skillsは「業務を安全に実行する単位」。タスク管理と統制設計が鍵

- 11 SaaS連携基盤なら「JOINT」にお任せください

背景:なぜ今「Agent Skills」が重要なのか

生成AIはチャットで文章生成するだけなら始めやすい一方、業務で価値を出すには「実データへのアクセス」「社内SaaS/基幹との連携」「承認やログを含む統制」が必要です。ここで登場するのがAgent Skillsです。

Agent Skillsの考え方を導入すると、次のような悩みを整理できます。

- 現場の「やりたい」を、どの単位でタスク管理して実装すべきか

- プロンプトが属人化し、品質がぶれる問題をどう抑えるか

- コネクタ(iPaaS連携やAPI連携)をどう安全に使うか

- モデルの出力をどうテストし、評価して稟議資料に落とすか

結論:Agent Skillsとは「AIが業務を実行するためのパッケージ」

Agent Skillsとは、生成AIが特定の業務タスクを実行するための要素(例:プロンプト、入力/出力、ツール呼び出し、権限制御、エラーハンドリング、ログ)と手順をまとめ、再利用可能にした単位です。

製品やプラットフォームで呼び方・含まれる範囲は揺れますが、自社や自社の情報システム部門の意思決定では、Agent Skillsを次のように捉えるとブレません。

- タスク:業務の目的(例:問い合わせ一次回答、請求書の確認、アラートの切り分け)

- ナレッジ:タスクを実行するために必要な前提知識や条件、制約などの業務ルール

- プロンプト:AIへの指示(業務ルール、禁止事項、出力フォーマット)

- コネクタ:外部/社内システム接続(iPaaSのコネクタ、API、ファイル連携、イベント連携)

- ガバナンス/セキュリティ:認証/認可、監査ログ、データ持ち出し制御、実行制御

- テスト/評価:品質・再現性・コスト・リスクを測る仕組み

つまりAgent Skillsは「チャットの文面」ではなく、業務を安全に回すための設計成果物です。

全体像:タスク→スキル→プロンプト→コネクタのつながり

業務自動化をAgent Skillsで設計する場合、全体像は次の流れになります。

- タスク分解:業務を“判断”と“操作”に分ける

- スキル化:実行条件、入力、出力、例外、責任分界(人が最終確認する点)を定義

- プロンプト設計:業務ルールと禁止事項、根拠提示、フォーマット固定

- コネクタ接続:参照/更新対象、権限スコープ、監査、失敗時の復旧手順

- テスト/評価:品質(正確性/再現性)と運用(監視/変更管理)を検証

タスク分解のコツ:「AIに任せる判断」と「システム操作」を切り分ける

作成したスキルの成否はタスク分解で決まります。特に情報システム部門では、次の観点で業務を分解すると設計しやすくなります。

- 判断:分類、要約、リスク抽出、FAQ候補提示など(誤りの可能性がある)

- 操作:チケット起票、ユーザー検索、権限付与申請、通知送信など(誤操作が事故になる)

判断はAIが得意でも、操作はセキュリティ事故に直結します。操作を伴うスキルでは、承認ステップや実行前確認、ロールバックまでを前提にしましょう。

プロンプトは「属人性を下げる業務手順書」

プロンプトは“うまい文章”ではなく、業務ルールを守らせる制御文です。スキルに含めるプロンプトは、最低限次を固定します。

- 目的(このスキルが達成するタスク)

- 利用してよい情報源(RAG等の社内ナレッジ、参照DB、チケット履歴)

- 禁止事項(個人情報の出力、推測の断定、社外秘の外部送信など)

- 根拠提示(参照元URLや文書ID、ログID)

- 出力フォーマット(JSON/表/箇条書きなど)

また、プロンプトは変更が発生します。プロンプトの版管理(Git等)と、変更時のテストを運用に含めるのが現実的です。

コネクタは「業務価値」と「リスク」が同時に増えるポイント

コネクタは、生成AIが外部/社内システムと連携するための接続部品です。iPaaS(Integration Platform as a Service)を使う場合は、用意されたコネクタでSaaS間連携を短期実装できます。

一方で、コネクタ接続を増やすほど、権限・監査・エラー時の影響範囲も増えます。情報システム部門としては次の論点をスキル単位で確認します。

- 連携方式:API/ファイル/イベントのどれか、リトライや順序保証が必要か

- 権限:最小権限(RBAC)、スコープ、読み取り専用の可否

- 監査ログ:誰がいつ何を実行したか、入力と出力、失敗理由

- エラーハンドリング:リトライ、DLQ(Dead Letter Queue:失敗イベントの退避)、手動復旧手順

- 変更耐性:APIスキーマ変更、SaaS側仕様変更、トークン期限切れ

適用範囲:Agent Skillsで「できること/できないこと」

できること(向くタスク)

- 定型の判断+定型の操作:問い合わせ一次切り分け→チケット分類→担当割当

- 情報収集と要約:障害情報の収集→影響範囲要約→関係者通知文作成

- データ参照中心:ID管理台帳の照会、申請書の不備指摘(最終承認は人)

- 手順の標準化:プロンプトを“業務手順書化”して品質を揃える

慎重にすべきこと(向かない/要設計)

- 高リスク操作の自動実行:権限付与、送金、顧客データ削除など(原則は人の承認を挟む)

- 根拠が曖昧な判断をそのまま実行:ハルシネーション(幻覚)を前提に制御が必要

- ログが取れない/保管できない環境:監査要件がある企業では採用しづらい

- データ分類が未整備:機密/個人情報の扱いが決まらないと設計が止まる

セキュリティとガバナンス:Agent Skills導入で必ず見るべき統制ポイント

スキルを“業務に組み込む”と、生成AIは単なる会話ツールではなく、業務システムの一部になります。よって、情報システム部門のガバナンス要件を最初から満たす設計が必要です(執筆時点の一般的な論点であり、最終判断は社内規程・法務/セキュリティ部門の確認が前提です)。

データ分類と「送信/保存/学習」の扱い

- 送信:プロンプトや入力データに個人情報・機密が含まれるか

- 保存:会話履歴、プロンプト、入出力ログをどこに保管するか(保管期間、暗号化)

- 学習:モデル学習に利用されるか否か(提供形態や契約条件で異なるため、公式情報/契約条項の確認が必須)

認証/認可:SSO・MFA・RBACを前提にする

- SSO(Single Sign-On):ID基盤と連携し、退職者/異動者のアクセスを即時反映

- MFA(Multi-Factor Authentication):特権操作や管理画面への追加認証

- RBAC(Role-Based Access Control):スキルごとに実行権限を分ける(閲覧だけ/更新可など)

- SCIM(System for Cross-domain Identity Management):可能なら自動プロビジョニングで運用負荷を下げる

監査ログと証跡:誰が・何を・なぜ実行したか

実際の運用では、監査ログが「事故対応」と「稟議」の両方で効きます。

- ユーザー、実行したスキル、実行時刻

- 参照したデータソース(コネクタ先、文書ID)

- AIの出力と、実行されたアクション(API呼び出し内容)

- エラー、リトライ、手動介入の履歴

ログが不十分だと、インシデント時に原因追跡ができず、結果として「使えない」判定になりがちです。

プロンプト/ツール実行の制御:誤操作と情報漏えいを潰す

- 秘密情報管理:APIキーやトークンをプロンプトに埋め込まない(Vault等で管理)

- 実行制御:危険な操作は承認フローを必須化、または読み取り専用で開始

- DLP(Data Loss Prevention):機密文字列のマスキングや持ち出し検知

- ネットワーク分離:接続元制限、プライベート接続、出口制御(要件次第)

テストと評価:スキルは「作って終わり」にできない

スキルは、モデル更新・プロンプト変更・コネクタ仕様変更で挙動が変わります。よって、テストと評価を運用設計に組み込むことが前提です。

最低限のテスト観点(品質/再現性/安全性)

- 品質:正答率、一次解決率、分類の精度、要約の抜け漏れ

- 再現性:同条件で結果が大きくぶれないか(温度設定等も含む)

- 安全性:禁止事項を破らないか、個人情報を出力しないか

- 根拠:参照元を提示できるか(RAGの場合は引用の妥当性)

- エラー時:コネクタ失敗、タイムアウト、権限不足時の挙動

評価指標(稟議に使えるKPI例)

- 業務時間削減(例:一次対応の平均処理時間)

- 処理件数、一次対応率、エスカレーション率

- エラー率、手戻り率、監査指摘の減少

- 運用工数(アラート対応、プロンプト改修回数、権限棚卸工数)

- コスト:実行回数、トークン/推論コスト、ログ保管費、iPaaS費用

導入ステップ:PoC→本番で失敗しない進め方

PoC(小さく試す)で決めるべき成功条件

- 対象タスク:例外が少なく、価値が測りやすい業務から

- 評価方法:テストデータ、正解データ、採点基準(評価)を用意

- 運用前提:誰がプロンプトを管理し、誰がログを見るか(RACI)

- セキュリティ前提:データ分類、持ち出し条件、監査ログの要件を先に確定

本番化で追加する設計(タスク管理・変更管理・監視)

- 環境分離:開発/検証/本番、設定の移送手順

- 変更管理:プロンプト/コネクタ/モデル更新時の承認とテスト

- 監視/アラート:失敗率、遅延、コネクタ認証エラー、レート制限

- 権限棚卸:実行権限、コネクタ権限を定期見直し

- インシデント対応:停止判断、影響範囲確認、ログ保全、再発防止

よくある失敗パターンと回避策

- 失敗:プロンプトが属人化し、品質が安定しない

回避:プロンプトをスキルの構成管理対象にし、テストと版管理を必須化 - 失敗:コネクタを増やした結果、権限と監査が破綻する

回避:最小権限、読み取り専用から開始、監査ログ要件を先に固定 - 失敗:PoCで“動いた”が本番運用で止まる(障害対応できない)

回避:監視・アラート・DLQ・復旧手順をPoCから含めて評価 - 失敗:ハルシネーション対策が不十分で現場が使わなくなる

回避:根拠提示、引用、最終責任は人、重要操作は承認フロー

判断のためのチェックリスト

- タスク:対象業務の範囲、例外、KPI(評価指標)が定義されている

- スキル設計:入力/出力、例外時動作、人の承認ポイントが決まっている

- プロンプト:禁止事項、根拠提示、出力フォーマット、版管理の方針がある

- コネクタ:連携方式(API/ファイル/イベント)、権限スコープ、失敗時の復旧が設計されている

- セキュリティ:データ分類、送信/保存/学習の扱い、秘密情報管理、DLPの要否が整理されている

- ガバナンス:SSO/MFA/RBAC、監査ログ、委託先管理、変更管理のプロセスがある

- テスト:テストデータ、合否基準、再現性、性能(遅延/スループット)を評価できる

- 運用:監視/アラート、障害対応、権限棚卸、モデル更新時の手順がある

- コスト:ライセンス、実行回数、コネクタ費、ログ保管、運用工数をTCOで見積もる

まとめ:Agent Skillsは「業務を安全に実行する単位」。タスク管理と統制設計が鍵

生成AI におけるスキル とは、タスク・プロンプト・コネクタを束ね、テストとガバナンスまで含めて業務を実装・運用可能にする単位です。情報システム部門としては、①タスク分解、②権限/ログ/データの統制、③テストと評価、④運用(変更管理・監視)までをセットで設計すると、PoC止まりを避けやすくなります。

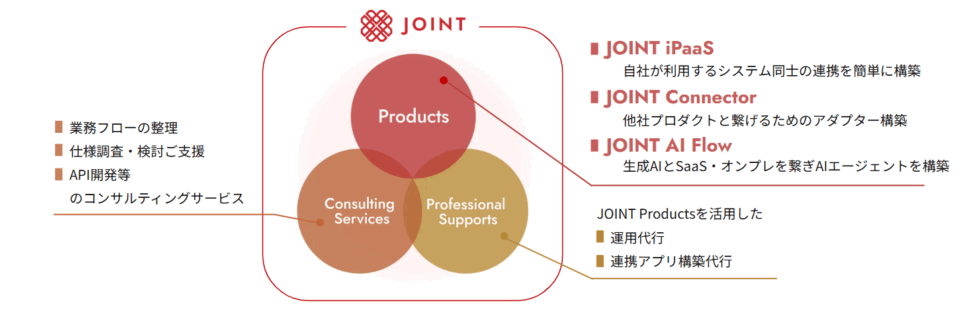

SaaS連携基盤なら「JOINT」にお任せください

ストラテジットは 「AIとSaaSの力をすべての企業に」 をミッションに、連携ツールであり連携基盤でもあるJOINT シリーズを展開しています。

まずは “どんな連携が可能か知りたい” という段階でも、お気軽にご相談ください。

- SaaSベンダー向けiPaaS「JOINT iPaaS for SaaS」

SaaSベンダーが自社製品に連携機能を簡単に組み込めるEmbedded iPaaS - SaaS利用者向けiPaaS「JOINT iPaaS for Biz」

SaaS利用企業向けのデータ連携・業務自動化ソリューション - 生成AI連携基盤「JOINT AI Flow」

AIが必要なデータを探し出し、業務フローに沿ってつなげる新しいAI連携サービス

これらのソリューションを通じて、ベンダー・利用企業双方に「つながる価値」を提供します。

自社SaaSの満足度を上げたいSaaSベンダー様、まずは話だけでも聞いてみたいといった企業様は、ストラテジットが提供する 『JOINT』プロダクトを是非ご検討ください。