生成AI5選を情シス視点で比較|データ保護・運用・導入判断

生成AIの社内利用は「精度が高いか」だけでは決まりません。情報システム部門が稟議・設計・運用まで見据えると、比較すべきはデータ保護、管理機能、既存環境との統合、TCO(総所有コスト)です。

この記事では、ChatGPT/Gemini/Copilot/Claude/HEROZ ASKの5サービスを、情シスが導入判断に使える軸で整理します。

- 社内利用で事故が起きやすい論点(送信データ、学習、ログ、権限、誤操作)と、見るべき契約・管理機能

- 5サービスの「強み」と「向く業務」の違い(文書作成/会議体/開発/社内ナレッジ)

- PoCから本番までの進め方と、失敗しやすいパターンの回避策

目次

情シスが「生成AI選定」で最初に押さえるべき前提

生成AIは、SaaS導入の体裁でも、実態は「社内情報の新しい取り扱い経路」を増やす取り組みです。導入前に以下を最低限揃えると、比較がブレません。

- データ分類:機密/社外秘/公開/個人情報など(送信可否の基準)

- 利用シーン:文書作成、検索・要約、会議、開発支援、問い合わせ一次対応など

- 利用形態:Web UI中心か、API連携(iPaaS等)まで想定するか

- 統制範囲:全社展開か、部門限定か、特定業務のみか

また、生成AI特有のリスクとして、幻覚(ハルシネーション)—事実と異なる内容をそれらしく出力する—が避けられません。情シスとしては「ゼロにする」ではなく、根拠提示・検証プロセス・人の最終責任を前提に運用設計します。

全体像:社内利用のアーキテクチャと運用の考え方

大きく分けると、生成AIの社内利用は次の2系統です。

- 汎用チャット(UI利用):文章作成、要約、企画、メール、軽い調査など。導入は早いが、データ統制はルールと管理機能に依存。

- 業務組み込み(API/社内システム連携):社内ナレッジ検索(RAG)、チケット要約、開発支援、ワークフロー自動化など。効果が大きい一方、設計と運用が要る。

情シスが設計するポイントは、次の「境界」をどこに引くかです。

- 認証境界:SSO(Single Sign-On)/MFA(多要素認証)/条件付きアクセス

- 権限境界:RBAC(Role-Based Access Control:役割ベース権限)、グループ単位の利用制御

- データ境界:入力(プロンプト)・添付ファイル・参照データ(RAG)・出力の持ち出し

- 監査境界:監査ログ、利用ログ、管理者操作ログ、保管期間

- 実行境界:ツール実行(外部連携)をどこまで許可するか(誤操作・情報漏えい対策)

比較の評価軸:情シスが稟議に使えるチェック観点

5サービスを比べる前に、情シスが社内説明で使いやすい評価軸を提示します。

セキュリティ/データ保護

- 入力データが学習に使われるか(法人プランでの取り扱い、オプトアウトの可否)

- 保存:会話履歴・添付ファイル・生成物の保管場所と期間

- 越境:データ処理リージョン、委託先管理(サブプロセッサ)

- DLP(Data Loss Prevention:情報漏えい防止)連携や、機密情報の検知・マスキングの可否

運用管理(ガバナンス)

- SSO/SCIM(System for Cross-domain Identity Management:ID自動プロビジョニング)対応

- 監査ログ:誰が、いつ、何をしたか(最低限、ユーザー・時間・操作種別・対象)

- 利用制限:モデル/機能の制御、共有設定、外部連携、ファイル取り扱い

- 組織・プロジェクト分離:部門ごとにポリシーを変えられるか

適用業務と生産性(強みの違い)

- 文書作成、会議、調査、企画、翻訳

- 開発支援(IDE連携、コード補完、レビュー)

- 社内ナレッジ活用(RAG、FAQ、規程検索)

コスト(TCO)

- ライセンス:ユーザー課金/組織課金/機能別

- 従量:API呼び出し、トークン、ファイル処理、検索

- 運用工数:権限棚卸、ログ保管、問い合わせ対応、教育、プロンプト標準化

- 追加コスト:DLP/CASB、ログ基盤、iPaaS、RAG用ベクトルDB等

生成AI 5選の比較(強み・弱み・向く用途)

以下は「一般的に取り得る選び方」を、情シスの観点(統合・統制・運用)で整理したものです。細部の仕様・提供範囲は更新されやすいため、最終的には各社の公式ドキュメント/契約条項で確認してください(執筆時点の一般的整理)。

比較サマリ(情シスが先に見るべき結論)

- Microsoft 365中心ならCopilotが最短距離:既存のID/端末/情報保護と整合しやすい。

- Google Workspace中心ならGeminiが親和:ドキュメント・メール・会議の流れに乗せやすい。

- 汎用性とエコシステムならChatGPT:UI/APIの選択肢が広く、PoCが回しやすい。

- 文章品質・安全志向の選択肢としてClaude:長文読解や要約などで評価されやすい。

- 日本語業務・社内FAQ/ナレッジ用途でHEROZ ASK:国内業務への当て込みや導入支援を含めて検討しやすい。

ChatGPT(OpenAI系)

強み

- 汎用性:文書作成・要約・アイデア出し・簡易分析などの守備範囲が広い

- PoCが進めやすい:UI利用からAPI連携まで段階導入しやすい

- 活用ノウハウが豊富:社内教育・プロンプト標準化の素材が揃いやすい

注意点(弱みになり得る)

- 運用統制はプランと設定に依存するため、データ取り扱い・ログ・共有のルール設計が必須

- 業務組み込み(RAG/ツール実行)まで行くと、権限設計・監査・秘密情報管理がボトルネックになりやすい

向くケース:部門PoCから始めて全社展開を狙う、開発・企画・バックオフィスなど横断で使う。

慎重にすべきケース:監査要件が厳しく、ログ要件やデータ越境の制約が強い場合は、契約・技術の両面で詰めが必要。

Gemini(Google系)

強み

- Google Workspaceとの親和性:Gmail/Docs/Sheets/Meet等の業務導線に乗せやすい

- 情報整理・要約系の業務:会議/メール/文書の回遊を減らす用途で効果が出やすい

注意点

- Workspaceの権限・共有文化とセットで運用しないと、生成物の共有範囲が曖昧になりやすい

- API連携まで見据える場合、既存の社内アーキ(ネットワーク分離、プロキシ、ログ基盤)との整合を事前確認

向くケース:Google Workspace中心で、メール/会議/ドキュメントの生産性をまず上げたい。

慎重にすべきケース:Microsoft中心の運用(端末管理、情報保護)が主軸の企業は二重運用にならない設計が必要。

Copilot(Microsoft系)

強み

- Microsoft 365運用と一体化しやすい:ID(Entra ID等)、端末管理、情報保護、監査の枠組みに載せやすい

- 業務アプリ内で完結:Word/Excel/PowerPoint/Outlook/Teams等、日常業務の中で利用定着しやすい

- 情シスの統制が効きやすい:既存の管理ポリシー(条件付きアクセス、DLP等)を拡張する形で検討しやすい

注意点

- 活用効果は「Microsoft 365のデータ整備度」に依存しやすい(権限が荒い、共有が過剰、ファイルが散在、など)

- ライセンス体系・前提契約により、想定よりコストが膨らむことがあるためTCO分解が重要

向くケース:Microsoft 365を全社標準にしており、運用統制(SSO、DLP、監査)を優先したい。

慎重にすべきケース:権限・共有が未整理のまま全社展開すると、意図しない情報露出のリスクが上がる。

Claude(Anthropic系)

強み

- 文章読解・要約・整形:長文の契約書・仕様書・議事録などを扱う業務で評価されやすい

- 安全志向の設計思想を評価する企業も多く、社内ガイドラインと合わせて運用しやすい場合がある

注意点

- 業務導線(グループウェア、開発環境)への統合は、他のスイート製品(Microsoft/Google)ほど自明ではないため、導入形態の設計が重要

- 社内データ活用(RAG)まで踏み込む場合、検索基盤・権限連動・監査を別途組み立てる必要がある

向くケース:文書中心の業務で、品質と安全運用を重視しつつ、段階的に活用を広げたい。

慎重にすべきケース:スイート製品への深い統合を前提に、最短で効果を出したい場合は別案も比較。

HEROZ ASK(国内向け生成AI/AIアシスタント系の選択肢)

強み

- 日本語業務への当て込み:社内FAQ、問い合わせ一次対応、業務ナレッジの検索・要約など「業務タスク」起点で設計しやすい

- 導入支援込みで検討しやすい:要件定義、回答品質の作り込み、運用設計まで含めた進め方に向く

- 汎用チャットよりも、社内ナレッジ活用(RAG)に寄せて価値を出しやすい

注意点

- 「何でもできる」より、用途を絞って成果を出す設計が向く(逆に、全社の自由利用を求めるとギャップが出ることがある)

- 既存環境(ID、ログ、データ基盤)との連携方式は事前に確認が必要

向くケース:社内問い合わせ、規程検索、手順書案内など、ナレッジ活用の効果を測りやすい領域から始めたい。

慎重にすべきケース:開発者向けIDE統合や、汎用的な創作・調査をメインに据える場合は他選択肢も比較。

「社内利用」で差が出る:データ保護・管理機能の論点

どのサービスでも、情シスが確認すべき論点は共通です。比較表の代わりに、契約・設定・運用で見落としやすいポイントを列挙します。

- 送信データの扱い:入力内容・添付・生成物が学習に使われない設定/契約になっているか

- 会話履歴の管理:履歴の保持/削除、管理者による制御、エクスポート可否

- 監査ログ:ユーザー操作、管理者操作、外部連携(コネクタ/プラグイン)利用の追跡

- 認証:SSO、MFA、条件付きアクセス、端末準拠(MDM)

- 権限:部署単位の利用可否、機能制限、共有範囲(リンク共有等)

- 秘密情報管理:APIキー、トークン、接続先の資格情報をどこに保管し、誰が閲覧できるか

- ネットワーク:プロキシ、IP制限、閉域要件、ログ収集の経路

導入ステップ:PoC→本番の進め方(稟議に通すための型)

PoCの目的と成功条件を先に決める

PoCでやりがちな失敗は「触ってみたが、良い/悪いの結論が曖昧」になることです。情シスとしては、以下を先に固定します。

- 対象業務:例)社内規程検索、議事録要約、問い合わせ一次回答、開発レビュー支援

- 評価指標(KPI):例)作業時間、一次回答率、誤回答率、手戻り回数、監査指摘の減少

- 品質判定:根拠提示率、引用元の明記、禁則(個人情報の出力など)違反率

- 運用判定:SSO可否、ログ取得、権限分離、問い合わせ対応フローの成立

本番に必要な運用設計(最低限)

- 利用ルール:入力禁止情報、生成物の扱い(レビュー必須/外部送付禁止等)

- 権限棚卸:退職・異動時の自動解除(SCIM等)と定期監査

- ログ保管:期間、アクセス権、SIEM連携の要否

- インシデント対応:誤送信、機密混入、誤回答による業務影響の切り分けと連絡網

- モデル更新への備え:出力が変わる前提で、プロンプト・評価データ・回帰テストを準備

よくある失敗パターンと回避策

- 「全社で自由に使ってください」で炎上:入力禁止・共有範囲・レビュー責任を定義し、部門展開は段階的に。

- 権限が荒く、RAGで見えてはいけない情報が出る:検索の権限連動(アクセス制御)と、ドキュメント整備(分類・タグ・公開範囲)が先。

- 効果が測れず予算が継続しない:業務時間・処理件数・一次対応率など、測れるKPIで小さく成功させて拡張。

- ログが取れず監査で止まる:PoC段階で監査ログ要件(誰が何を)を満たせるか確認。

- 現場がプロンプトを属人化:テンプレ、禁止事項、評価例を整備し、ナレッジ化する。

判断のためのチェックリスト(コピペ用)

- 入力・添付・生成物のデータが学習に利用されない契約/設定になっている

- データ処理リージョン、委託先(サブプロセッサ)、ログ保管の前提を把握している

- SSO/MFA/条件付きアクセスの適用可否が確認できている

- SCIM等でアカウント払い出し/停止を自動化できる(または運用で担保できる)

- 監査ログ(ユーザー操作・管理者操作・外部連携)を取得でき、保管/検索できる

- 部門/プロジェクト単位で権限とポリシーを分離できる

- DLP/CASB等の既存統制と矛盾しない(または追加設計で補える)

- 幻覚対策(根拠提示、参照元提示、最終レビュー責任)が業務プロセスに組み込まれている

- TCOを分解できている(ライセンス、従量、ログ、運用、教育、連携開発)

- PoCの成功条件(KPI/品質/運用)が事前に定義されている

まとめ:どれが「自社に近い」かは、統合先と統制レベルで決まる

ChatGPT/Gemini/Copilot/Claude/HEROZ ASKは、いずれも業務価値を出せます。一方で、情シス視点の選定では「どの業務導線(Microsoft 365/Google Workspace/独自業務)に乗せるか」と、「どの統制(SSO・ログ・DLP・権限)を必須にするか」で最適解が変わります。

全社展開を急ぐほど、先に効いてくるのは精度よりも運用管理とデータ保護です。まずは「対象業務を絞ったPoC」で、効果と運用の両面を検証することを推奨します。

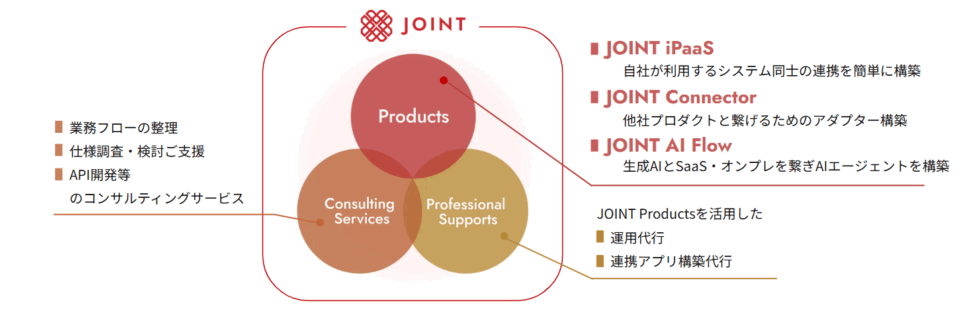

SaaS連携基盤なら「JOINT」にお任せください

ストラテジットは 「AIとSaaSの力をすべての企業に」 をミッションに、連携ツールであり連携基盤でもあるJOINT シリーズを展開しています。

まずは “どんな連携が可能か知りたい” という段階でも、お気軽にご相談ください。

- SaaSベンダー向けiPaaS「JOINT iPaaS for SaaS」

SaaSベンダーが自社製品に連携機能を簡単に組み込めるEmbedded iPaaS - SaaS利用者向けiPaaS「JOINT iPaaS for Biz」

SaaS利用企業向けのデータ連携・業務自動化ソリューション - 生成AI連携基盤「JOINT AI Flow」

AIが必要なデータを探し出し、業務フローに沿ってつなげる新しいAI連携サービス

これらのソリューションを通じて、ベンダー・利用企業双方に「つながる価値」を提供します。

自社SaaSの満足度を上げたいSaaSベンダー様、まずは話だけでも聞いてみたいといった企業様は、ストラテジットが提供する 『JOINT』プロダクトを是非ご検討ください。