Salesforceセキュリティトークンを解説|API連携とデータ保護の基本

Salesforceを利用したシステム開発やデータ連携において、避けては通れないのが「認証」の仕組みです。中でも「セキュリティトークン」は、外部システムとのAPI連携や、社外ネットワークからのアクセスにおいて、最後の砦とも言える重要な役割を果たします。

しかし、セキュリティトークンの仕組みを正しく理解せず、単なる「パスワードのおまけ」として扱っていると、突然の連携エラーやセキュリティインシデント、あるいは運用管理の複雑化を招く原因となります。

この記事では、Salesforceを利用する企業のIT担当者や開発者を対象に、セキュリティトークンの技術的な位置づけから、API連携時の具体的な挙動、トラブルシューティング、そしてOAuth 2.0など現代的な認証方式との比較までを網羅的に解説します。単なる設定解説にとどまらず、堅牢なSalesforce環境を構築するための「認証のロジック」を深掘りします。

目次

Salesforceセキュリティトークンの基本概念とメカニズム

Salesforceセキュリティトークンは、一見すると単なる英数字の羅列ですが、その背後にはSalesforceが提唱する「信頼(Trust)」の概念が存在します。ここでは、トークンが必要となる技術的な背景と、認証プロセスにおける具体的な役割について解説します。

「信頼されたネットワーク」と「認証」の関係

Salesforceのセキュリティモデルには、「信頼されたネットワーク(Trusted Network)」という概念があります。これは、組織が事前に許可したIPアドレスの範囲(ホワイトリスト)を指します。

通常、オフィス内やVPN経由など、管理されたネットワーク(信頼されたIPアドレス)からアクセスする場合、Salesforceは「この接続元は安全である」と判断し、ユーザー名とパスワードのみでログインを許可します。

しかし、リモートワークやカフェからのアクセス、あるいはクラウド上の別システム(AWS、GCP、Azureなど)からAPIアクセスを行う場合、その接続元IPアドレスは「信頼されていない」と判断される可能性があります。この時、Salesforceは「パスワードを知っているだけでは不十分だ」と判断し、追加の身分証明を求めます。この「追加の身分証明書」こそがセキュリティトークンです。

パスワードとトークンの「結合」による認証ロジック

技術的な観点から見ると、セキュリティトークンの使用方法は非常にユニークです。多くのシステムでは「パスワード欄」と「トークン欄」が別々に用意されていますが、SalesforceのレガシーなAPI認証(SOAP APIのログインなど)や一部のクライアントツールでは、パスワードの末尾にセキュリティトークンを直接結合(Concatenate)して送信するという仕様が採用されています。

例えば、パスワードが MyPassword123 で、セキュリティトークンが XYZ789 の場合、APIが受け取る認証文字列は MyPassword123XYZ789 となります。この仕組みにより、クライアント側のインターフェースを変更することなく、認証強度を高めることが可能になっています。開発者はこの「結合のロジック」を理解していないと、「パスワードは合っているはずなのにログインできない」という初歩的なエラーに何時間も悩まされることになります。

多要素認証(MFA)とは異なるレイヤーのセキュリティ

近年、Salesforceでは多要素認証(MFA)の適用が義務化されていますが、セキュリティトークンはMFAとは異なるレイヤーで機能します。

- MFA: ユーザーがログインする際、スマホアプリなどで「承認」を行う動的な認証。主にUIログインで使用。

- セキュリティトークン: システム間連携やAPIアクセスなど、**「人が介在しない自動化されたアクセス」**において、接続元の正当性を静的に証明するもの。

API連携用のシステムユーザー(Integration User)に対しては、MFAの適用を除外し、代わりに強固なパスワードとセキュリティトークン、そしてIP制限を組み合わせて運用するのが一般的なベストプラクティスです。

API連携におけるセキュリティトークンの核心的役割

Salesforceの真価は、外部システムとの柔軟な連携にあります。ERP、MAツール、BIツール、ETLツールなど、あらゆるシステムがSalesforceとデータをやり取りしますが、その入り口となるのがAPIです。ここでは、API接続の現場でセキュリティトークンがどのように機能するかを詳述します。

データローダーとETLツールでの活用実務

Salesforce管理者や開発者が頻繁に使用する「データローダー(Data Loader)」は、セキュリティトークンの仕組みを理解する上で最も良い例です。

データローダーを使用して社外ネットワークからログインしようとすると、通常のパスワードだけでは弾かれます。ここでセキュリティトークンをパスワードの後ろに付与することで、初めてSalesforceのAPIエンドポイント(SOAP API)へのセッションが確立されます。

また、Informatica、Talend、ASTERIA WarpといったETL(Extract, Transform, Load)ツールを用いたバッチ連携処理においても同様です。これらのツールは夜間バッチなどで自動実行されることが多く、接続元のIPアドレスが固定されていない(クラウドの動的IPなど)場合、セキュリティトークンが認証の生命線となります。もしトークンが設定されていなければ、IPアドレスが変わった瞬間にバッチ処理が停止し、業務に多大な影響を与えることになります。

開発環境と本番環境の違いによる落とし穴

開発者が陥りやすい罠として、Sandbox(開発環境)とProduction(本番環境)でのトークンの扱いの違いがあります。

Sandboxをリフレッシュ(本番環境のコピーを作成)すると、ユーザー情報もコピーされますが、セキュリティトークンはリセット(無効化)される場合があります。リフレッシュ直後のSandboxに対して、以前のトークンを使ってAPIテストを行おうとすると認証エラーが発生します。

「環境が変わればトークンも変わる」という原則を理解し、環境構築のたびに新しいトークンを発行・設定するフローを確立しておく必要があります。

接続アプリケーションとAPI権限

APIを通じてSalesforceにアクセスする場合、単にトークンがあれば良いわけではありません。Salesforce側で「APIの有効化」権限がユーザープロファイルに付与されている必要があります。

セキュリティトークンはあくまで「玄関の鍵」であり、その先で何ができるか(データの参照、更新、削除など)はプロファイルや権限セットによって制御されます。セキュリティトークンが正しくても「API_DISABLED_FOR_ORG」などのエラーが出る場合は、トークンではなく権限設定を見直す必要があります。

セキュリティトークンの管理とライフサイクル

セキュリティトークンは「発行して終わり」ではありません。パスワードと同様、あるいはそれ以上に慎重なライフサイクル管理(生成、保管、更新、廃棄)が求められます。特に、システム連携の中核を担う場合、その管理不備はシステム障害に直結します。

トークンがリセットされる「トリガー」を理解する

セキュリティトークンの管理において最も恐ろしいのは、**「意図せずトークンが変わり、連携システムが全停止すること」**です。Salesforceの仕様上、以下の操作を行うと、旧トークンは即座に無効化され、新しいトークンがメールで送付されます。

- パスワードのリセット: ユーザーがパスワードを変更した場合、自動的にトークンもリセットされることがあります(設定によりますが、基本的には連動します)。

- ユーザー自身によるリセット操作: 設定画面から意図的にリセットボタンを押した場合。

API連携用の専用ユーザー(Integration User)を作成している場合、そのユーザーのパスワードを安易に変更してはいけません。パスワード変更は、同時に接続されているすべてのAPI連携システムの設定変更(パスワード+新トークンの書き換え)を必要とする「大工事」になります。この依存関係を理解していない管理者が定期パスワード変更を行い、夜間の基幹連携バッチを止めてしまう事故は後を絶ちません。

安全な保管と共有の方法

セキュリティトークンは、長さ25文字前後の複雑な乱数です。これをメールの本文に残したままにしたり、チャットツールで平文で共有したりするのはセキュリティリスクが高すぎます。

取得したトークンは、パスワード管理ツール(1PasswordやLastPassなど)を用いて暗号化して保存すべきです。また、開発チーム内で共有する場合も、必要なメンバーのみがアクセスできるセキュアなリポジトリや環境変数として管理し、ソースコード内にハードコーディング(直書き)することは絶対に避けてください。Gitなどのバージョン管理システムにトークンが漏洩すると、世界中からあなたのSalesforce組織に対して攻撃が可能になってしまいます。

トークンが届かない場合のメールインフラ確認

「リセットボタンを押したのに、トークン記載のメールが届かない」というトラブルも頻発します。これはSalesforce側の問題ではなく、受信側のメールサーバーの設定(迷惑メールフィルタや、IPレピュテーションによるブロック)が原因であることが大半です。

特に企業ドメインの場合、Salesforceからのシステムメールがブロックされることがあります。この場合、SalesforceのIPアドレスをホワイトリストに登録するか、「メールリレー」の設定を見直す必要があります。また、ユーザーのメールアドレスが正しいか、無効になっていないかも基本ですが重要な確認ポイントです。

トラブルシューティング:認証エラーの深層

「INVALID_LOGIN」というエラーメッセージが表示されたとき、その原因は多岐にわたります。セキュリティトークンに関連するエラーを切り分け、迅速に解決するための思考プロセスを解説します。

IP制限とトークンの競合

Salesforceのプロファイル設定には「ログインIPアドレスの制限」という項目があります。ここにIPアドレス範囲が設定されている場合、その範囲外からのアクセスはトークンがあってもブロックされることがあります。

逆に、IP制限が設定されている範囲内からのアクセスであれば、トークンは不要(パスワードのみでログイン可)となる設定もあります。

「トークンを入れているのに弾かれる」のか「トークンを入れていないから弾かれるのか」、あるいは「IP制限によってそもそもアクセス権がないのか」。この切り分けを行うために、まずは「ログイン履歴」を確認してください。Salesforceのログイン履歴には、認証失敗の具体的な理由(IP制限、パスワード相違など)が記録されています。

特殊文字と文字コードの罠

セキュリティトークン自体は英数字ですが、ユーザーのパスワードに「< > & " '」などの特殊文字が含まれている場合、XMLやJSON形式でAPIリクエストを送る際にエスケープ処理が必要になることがあります。

また、トークンをコピー&ペーストする際に、見えない制御文字やスペースが含まれてしまうケースもあります。API連携ツールに設定する際は、メモ帳などのプレーンテキストエディタを経由し、余計な文字が含まれていないかを確認する習慣をつけることが重要です。

最新のセキュリティ動向:OAuth 2.0への移行

ここまでセキュリティトークンの重要性を説いてきましたが、現代のクラウド開発において、セキュリティトークンを用いた認証(パスワード認証)は「レガシー(旧式)」となりつつあります。最後に、より高度なセキュリティを実現するための選択肢について触れます。

セキュリティトークン認証の限界

セキュリティトークンを使用するということは、クライアント側(外部システム)に「パスワード」と「トークン」を保存しておく必要があります。これは、万が一クライアント側がハッキングされた場合、Salesforceへのフルアクセス権限が奪取されるリスクを意味します。

また、前述の通りパスワード変更に伴うトークン変更の運用負荷も高く、継続的なインテグレーション(CI/CD)の妨げになることもあります。

OAuth 2.0 JWTベアラーフローの推奨

Salesforceは現在、API連携においてOAuth 2.0の使用を強く推奨しています。特にサーバー間連携においては、「JWT(JSON Web Token)ベアラーフロー」などの証明書を用いた認証方式が主流です。

OAuthを利用すれば、外部システムにパスワードやセキュリティトークンを保存する必要がありません。代わりにデジタル証明書を使用し、アクセストークンを発行します。これにより、以下のメリットが生まれます。

- パスワード漏洩リスクの排除: パスワード自体を送信しないため安全。

- 権限の最小化: 接続アプリ(Connected App)の設定で、特定の操作(例:APIへのアクセスのみ)に限定した権限(スコープ)を付与できる。

- 運用の安定化: パスワードの定期変更の影響を受けないため、連携が止まるリスクが減る。

いつセキュリティトークンを選ぶべきか?

では、セキュリティトークンはもう不要なのでしょうか? 答えは「No」です。

OAuthの実装には、デジタル証明書の作成や接続アプリケーションの設定など、一定の技術的ハードルがあります。

- 小規模なツールや一時的なデータ移行: 設定が簡単なセキュリティトークンが適している。

- レガシーシステムとの連携: OAuthに対応していない古いシステムからの接続にはトークンが必要。

- 簡易的なスクリプト実行: 即座に実行したいアドホックな処理。

このように、要件とリソース(工数・技術力)に応じて、伝統的なセキュリティトークンと最新のOAuthを使い分ける判断力が、エンジニアには求められます。

まとめ:堅牢なSalesforce環境を守るために

Salesforceセキュリティトークンは、クラウドの「外」と「中」をつなぐ境界線において、門番のような役割を果たします。その仕組みはシンプルですが、IPアドレス制限、パスワードポリシー、API権限設定など、Salesforceのセキュリティモデル全体と密接に関連しています。

管理者は、「トークンの取得方法」を知っているだけでは不十分です。「いつトークンが必要になり、いつ不要になるのか」「リセット時にどのような影響範囲があるのか」「OAuthへの移行をいつ検討すべきか」といった、全体を俯瞰した知識を持つ必要があります。

データは企業の資産であり、その入り口を守る認証設定は、ビジネスの継続性を左右します。本記事で解説した知識を基に、現在の自社組織のセキュリティ設定を見直し、より安全で効率的なデータ連携基盤を構築してください。

SaaS連携基盤なら「JOINT」にお任せください

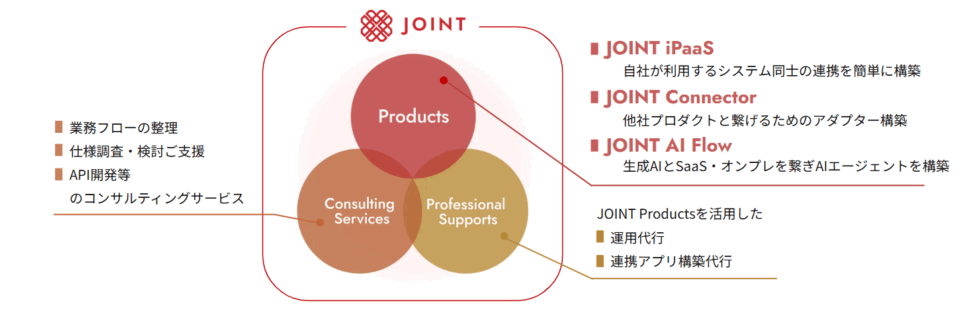

ストラテジットは 「AIとSaaSの力をすべての企業に」 をミッションに、連携ツールであり連携基盤でもあるJOINT シリーズを展開しています。

まずは “どんな連携が可能か知りたい” という段階でも、お気軽にご相談ください。

- SaaSベンダー向けiPaaS「JOINT iPaaS for SaaS」

SaaSベンダーが自社製品に連携機能を簡単に組み込めるEmbedded iPaaS - SaaS利用者向けiPaaS「JOINT iPaaS for Biz」

SaaS利用企業向けのデータ連携・業務自動化ソリューション - 生成AI連携基盤「JOINT AI Flow」

AIが必要なデータを探し出し、業務フローに沿ってつなげる新しいAI連携サービス

これらのソリューションを通じて、ベンダー・利用企業双方に「つながる価値」を提供します。

自社SaaSの満足度を上げたいSaaSベンダー様、まずは話だけでも聞いてみたいといった企業様は、ストラテジットが提供する 『JOINT』プロダクトを是非ご検討ください。