5分でわかる!MCPとAPIの違い|エンドポイント・認証・データモデル

生成AIの業務活用が進む中で、「MCP(Model Context Protocol)はAPIの代替なのか?それとも補完なのか?」という問いが情シスで増えています。結論から言うと、MCPは“APIそのもの”を置き換えるというより、AIが複数のAPIや社内システムを安全に使うための“接続・実行の共通ルール”です。

この記事では、「MCPとAPIの違い」を短時間で整理できるように、特に現場で論点になりやすいエンドポイント、APIキー、データモデル、そしてオーケストレーション(複数処理の段取り)までを、導入判断に使える形でまとめます。

目次

この記事でわかること

- MCPとAPIの関係:代替ではなく「AIがAPIを使うための標準化レイヤー」になりやすい理由

- エンドポイント設計はどう変わるか:REST/GraphQLを残したままMCPを足すパターン

- APIキー運用や認可・監査はどう設計すべきか:ツール実行の権限境界とログ

情シスが困るのは「AIが勝手にAPIを叩く」状態

従来のAPI連携は、アプリやiPaaSが決められたフローで呼び出すのが基本でした。一方、生成AIはユーザーの指示から「何を呼ぶべきか」を動的に判断し、複数のシステムにまたがる処理を行おうとします。

ここで情シス的に問題になりやすいのが以下です。

- 誰が・どの権限で・どのAPIを実行したのかが追いにくい(監査・インシデント対応)

- APIキーが増殖し、棚卸やローテーションが破綻しやすい(秘密情報管理)

- データモデル(スキーマ)がAPIごとにバラバラで、AIが誤解して誤操作する(品質・再現性)

この「AIが道具(API)を使う」場面の共通化を狙うのがMCPの価値になり得ます。

MCPとAPIの違い(最短理解)

APIは、サービスが提供する機能を外部から呼び出すためのインターフェースです。通常はHTTPのエンドポイント(URL)に対して、認証(APIキーやOAuth等)とリクエスト(JSON等)を送ります。

MCPは、生成AI(クライアント)が外部ツールを扱う際に、「どんなツールがあるか」「どう呼ぶか」「どんな入出力か」を共通の形式でやり取りするためのプロトコル(約束事)です。APIそのものの実装(REST/GraphQL/社内RPC等)を否定せず、AI側から見た“道具箱”を揃えるイメージです。

一言で整理すると

- API:機能提供の本体(エンドポイントと契約)

- MCP:AIがその機能を安全・一貫して呼ぶための共通レイヤー(ツール定義・実行・文脈連携)

どこが変わる?エンドポイント/APIキー/データモデルを比較

| 論点 | 従来のAPI中心 | MCPを併用したとき | 情シスの判断ポイント |

|---|---|---|---|

| エンドポイント | 各SaaS/社内APIのURLを直接呼ぶ。呼び出し元(アプリ/iPaaS)ごとに実装が分散。 | AIはMCPサーバの提供する「ツール」を呼ぶ。MCPサーバ側で必要に応じて各APIエンドポイントへ中継/集約。 | 外向けに無秩序なエンドポイント公開を増やさず、“AI用の入口”を一本化できるか。 |

| APIキー | 連携ごとにAPIキー/トークンが増えがち。配布・保管・ローテーション・失効の運用が重い。 | AIに直接APIキーを持たせず、MCPサーバが秘密情報を保持し、必要なときだけ下流APIにアクセス。 | 秘密情報管理(Vault等)、キーのスコープ、ローテーション、漏えい時の影響範囲を設計できるか。 |

| データモデル | APIごとにJSON構造や命名が異なり、統合は呼び出し元の実装依存。 | MCPのツール定義で入出力を明示し、AIに渡す/返す構造を揃えやすい(ただし下流APIの変更影響は残る)。 | スキーマ変更耐性、バージョニング、誤操作を防ぐ入出力制約をどこで持つか。 |

| オーケストレーション | iPaaS/ワークフローが中心。分岐・リトライ・DLQ等の運用は成熟。 | AIが「どのツールをどの順で呼ぶか」を判断する場面が増える。制御が弱いと暴走リスク。 | 重要処理はiPaaS側に残すか、AIのツール実行にガードレール(承認/制限/検証)を入れるか。 |

解決アプローチ全体像:MCPは「AI用の統制ポイント」になりやすい

典型的には、既存のAPI群はそのまま活かしつつ、AIからのアクセスを以下のように整理します。

- AI(チャットUI、社内ポータル、エージェント)がMCPサーバに接続

- MCPサーバは「利用可能なツール(例:チケット起票、在庫照会、社内規程検索)」を提示

- 実行時はMCPサーバが下流のAPIエンドポイントを呼ぶ(必要ならiPaaS/ワークフローも経由)

- 監査ログ、認可、データマスキング等の統制をMCPサーバ側に寄せる

この構成は、APIを捨てるのではなく、MCPがAPI利用を「標準化・制御」する方向です。よって「MCPがAPIの代替か?」という問いには、実務上は「APIを補完し、AI経由の利用を安全にする」が近い答えになります。

検討ポイント(情シスの実務論点):セキュリティ・運用・コスト

セキュリティ/ガバナンス:ツール実行の権限境界をどう作るか

- 最小権限:AI(ユーザー)に応じて「実行できるツール」「実行できる範囲(部署/プロジェクト/顧客)」を制限

- 認証・認可:SSO/MFA、RBAC(役割ベース制御)、必要なら端末制御やネットワーク分離も検討

- 監査ログ:誰が、どのツールを、どの入力で実行し、下流のどのエンドポイントに到達したか

- 機密/個人情報:送信・保存・学習への利用可否(社内規程・委託先管理に沿って明確化)

- プロンプト/ツール誤実行対策:重要操作は承認ステップ、入力バリデーション、実行前の確認表示

特に「APIキーをAIに渡さない」設計は、漏えい時の影響範囲を小さくしやすい一方で、MCPサーバ側の秘密情報管理が要になります。

運用:本番で困りやすいのは“変更”と“追跡”

- スキーマ変更耐性:下流APIのデータモデルが変わった時、MCPツール定義とテストをどう回すか

- 監視/アラート:失敗率、レイテンシ、下流APIのエラー、リトライ方針(iPaaS的な運用が必要)

- 変更管理:ツール追加・権限変更・ログ項目変更を、開発/本番でどう分離するか

- インシデント対応:誤操作や情報漏えい疑い時に、どのログでどこまで追えるか

コスト:ライセンスだけでなく“実行回数と運用工数”で効く

費用は製品・構成に依存しますが、見積り観点は分解しておくと稟議が通りやすくなります。

- モデル利用料(トークン/リクエスト)

- MCPサーバ/実行基盤の運用(ホスティング、冗長化、ログ保管)

- 下流APIの呼び出し増による従量課金

- ツール定義・テスト・監視設計の工数

- セキュリティ(秘密情報管理、DLP、監査対応)

導入ステップ:PoC→本番で失敗しにくい進め方

- 対象業務を1つに絞る(例:社内問い合わせ一次対応+チケット起票)

- データ分類(機密/個人情報)と「外部送信可否」を決める

- ツール(MCP)を最小数で定義し、実行範囲を狭くする(読み取り中心から)

- 成功条件(KPI)を決める:一次対応率、処理時間、誤実行率、運用工数

- ログ設計と監査観点をPoCから入れる(本番で作り直すと高い)

- 本番移行:権限棚卸、キー/トークンのローテーション、変更管理手順を整備

要件が曖昧な段階でも、「どのAPIをAIに触らせてよいか」「APIキー運用をどう分離するか」の壁打ちだけでPoCの成否が変わります。早めに第三者目線で設計レビューを入れるのが安全です。

よくある失敗/注意点

- AIに強い権限を渡しすぎる:最初から更新系(作成/削除)を解放し、誤操作のリカバリが重い

- エンドポイントが増えるだけ:MCPサーバを立てたが、結局各チームが勝手に接続先を追加し統制できない

- APIキーの管理が属人化:PoCの暫定運用がそのまま本番化し、失効・棚卸不能になる

- データモデルの揺れを放置:入力制約が弱く、AIが項目を取り違えて業務事故が起きる

- オーケストレーションをAI任せ:リトライ、例外処理、DLQ(失敗キュー)相当がなく運用が詰む

判断のためのチェックリスト(コピペ可)

- MCPで統制したい対象は明確か(AI経由のAPI実行/ツール実行)

- AIに直接渡さない形でAPIキー/トークンを管理できるか(保管、ローテーション、失効手順)

- ツールごとに権限スコープ(部署・顧客・期間・操作種別)を定義できるか

- 監査ログ(誰が・いつ・何を・どこへ)を取得し、保管期間・閲覧権限を決めたか

- データモデルの変更に備えたバージョニング、テスト、ロールバック手順があるか

- 重要処理のオーケストレーションはAI任せにせず、ワークフロー/iPaaSで担保する設計になっているか

- 個人情報・機密情報の送信/保存/学習の扱いが社内規程・契約と整合しているか

- 障害時の切り分け(MCP/下流API/モデル)と、一次対応フローが用意できるか

まとめ:MCPはAPIを置き換えるのではなく、AI時代の「実行の入口」を整える

MCPとAPI関係は「競合」ではなく「役割分担」になりやすいのが実務的な整理です。APIは引き続き機能提供の本体であり、MCPはAIがそれらを使う際の共通ルールとして、エンドポイントの集約、APIキー運用の統制、データモデルの明確化、そしてオーケストレーションのガードレールを設計しやすくします。

一方で、ログ・権限・スキーマ変更・例外処理など「本番運用で詰まりやすい論点」を最初から設計に入れないと、PoC止まりになりがちです。

SaaS連携基盤なら「JOINT」にお任せください

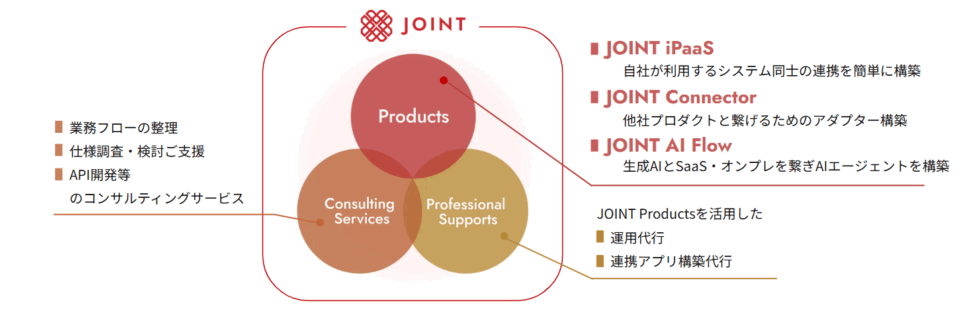

ストラテジットは 「AIとSaaSの力をすべての企業に」 をミッションに、連携ツールであり連携基盤でもあるJOINT シリーズを展開しています。

まずは “どんな連携が可能か知りたい” という段階でも、お気軽にご相談ください。

- SaaSベンダー向けiPaaS「JOINT iPaaS for SaaS」

SaaSベンダーが自社製品に連携機能を簡単に組み込めるEmbedded iPaaS - SaaS利用者向けiPaaS「JOINT iPaaS for Biz」

SaaS利用企業向けのデータ連携・業務自動化ソリューション - 生成AI連携基盤「JOINT AI Flow」

AIが必要なデータを探し出し、業務フローに沿ってつなげる新しいAI連携サービス

これらのソリューションを通じて、ベンダー・利用企業双方に「つながる価値」を提供します。

自社SaaSの満足度を上げたいSaaSベンダー様、まずは話だけでも聞いてみたいといった企業様は、ストラテジットが提供する 『JOINT』プロダクトを是非ご検討ください。